¿Sabías que puedes navegar las publicaciones deslizando a la izquierda y la derecha?

Seguridad Informatica

30 Oct 2019

. category:

TercerPeriodo

.

#virus

#seguridad

#información

#identidad

#hack

#contraseñas

Presentación electronica

Seguridad informática

Concepto de seguridad informática.

Se entiende como seguridad informática, la característica de cualquier sistema informático que indica que está libre de todo peligro, daño o riesgo, y que es, en cierta manera, infalible. Como esto es muy difícil de conseguir, en lugar de hablar de seguridad, se habla de fiabilidad, como probabilidad de que un sistema se comporte tal y como se espera de él. Así pues se habla de sistemas fiables y no de sistemas seguros.

La seguridad persigue tres objetivos básicos:

Confidencialidad: garantiza que la información sea accesible exclusivamente a aquellas personas autorizadas.

Integridad: protege la exactitud y totalidad de la información y sus métodos de proceso.

Disponibilidad: garantiza a los usuarios autorizados acceso a la información y recursos.

Los tres elementos principales a proteger en cualquier sistema informático son:

Hardware: puede verse afectado por caídas de tensión, averías, etc.

Software: al que pueden afectar virus,…

Datos: sin duda el más importante ya que si una máquina se rompe se puede comprar otra y si un programa deja de funcionar correctamente puede reinstalarse, pero si se pierden datos como documentos, fotografías, etc., sólo se recuperarán si se ha realizado previamente una copia de seguridad.

Tipos de amenazas.

Los elementos que pueden amenazar a un sistema informático son:

PERSONAS

La mayoría de ataques van a provenir de personas que, intencionada o accidentalmente, pueden causar grandes pérdidas. Pueden darse dos tipos de ataques.

- Pasivos: aquellos que fisgonean el sistema pero no lo modifican ni lo destruyen. Suelen ser:

Accidentes del personal. Ejemplo: un empleado de mantenimiento que corta el suministro eléctrico.

Curiosos, estudiantes o personal: intentan conseguir mayores privilegios que los que tienen intentando acceder a sistemas a los que oficialmente no tienen acceso. Ejemplo: leer el correo de un amigo, enterarse de cuánto cobra un compañero, etc.

Hackers: intrusos que pueden acceder al sistema sin permiso para practicar, por desafío, diversión, etc., pero un hacker no es un delincuente informático (pese al empeño de los medios de comunicación y películas). Un hacker es alguien con muchos conocimientos informáticos que le colocan en la cúspide de la pirámide tecnológica. Lo que haga con ese conocimiento, no tiene que ser necesariamente malo o ilegal aunque el sólo hecho de acceder sin permiso puede ser constitutivo de delito (comentar caso EEUU).

- Activos: aquellos que dañan a su objetivo o lo modifican en su favor.

Crackers: atacan el sistema con el único fin de provocar daños.

Antiguos empleados: aprovechan debilidades de un sistema que conocen perfectamente para dañarlo por venganza.

Piratas informáticos: trabajan a sueldo a cambio de robar material confidencial, dañar la imagen, etc.

AMENAZAS LÓGICAS

Son programas que pueden dañar el sistema. Pueden ser:

- Intencionadas:

Virus y malware.

- Herramientas de seguridad: utilizadas para detectar fallos y aprovecharlos para atacar.

Puertas traseras: accesos no autorizados aprovechando backdoors que se crean durante el desarrollo de aplicaciones grandes o de sistemas operativos para facilitar el mantenimiento posterior y que son descubiertas por los atacantes (como una puerta de servicio en un piso).

Software incorrecto: los bugs (agujeros, fallos) provienen de errores cometidos de forma involuntaria por los programadores de sistemas o aplicaciones (comentar la importancia que tienen las versiones alfa y beta).

AMENAZAS FÍSICAS

Pueden darse por fallos en los dispositivos (fallo de discos, de cableado, de suministro de energía, etc.) o por catástrofes naturales (terremotos, inundaciones…).

Medidas de seguridad.

Las medidas de seguridad evitan o previenen de las amenazas y los ataques contra los recursos de la red y preservan la privacidad de los usuarios. Se dividen en tres grandes grupos:

- PREVENCIÓN: tratan de aumentar la seguridad de un sistema durante su funcionamiento normal, para prevenir que se produzcan violaciones a la seguridad. Los mecanismos de prevención más habituales son:

Contraseñas: el usuario ha de introducir una contraseña para acceder a recursos.

Permisos de acceso: establecen a qué recursos puede acceder un usuario y qué permisos tienen los usuarios sobre los recursos (lectura, ejecución, escritura, etc.). Estos permisos se suelen gestionar en el S.O. a través de grupos.

Seguridad en las comunicaciones: se utilizan mecanismos basados en la criptografía (cifrado de contraseñas y firmas digitales) para garantizar la seguridad y privacidad de los datos cuando se transmiten a través de la red.

Actualizaciones: tener un S.O. correctamente actualizado es una garantía para el correcto y eficiente funcionamiento del sistema. Igualmente sucede con el resto del software, especialmente con el relacionado con la seguridad.

S.A.I. (Sistema de Alimentación Ininterrumpida): dispositivo que gracias a una batería puede proporcionar energía en caso de fallo en el suministro eléctrico. Además mejora la calidad de la señal eléctrica evitando las subidas y bajadas de tensión que podrían ocasionar daños en el sistema informático.

- DETECCIÓN: se emplean herramientas específicas para cada tipo de amenaza como antivirus, firewalls, antispyware, etc.

- RECUPERACIÓN: Se aplica cuando ya se ha producido alguna alteración del sistema por cualquiera de las causas expuestas anteriormente para restaurar el sistema a su correcto funcionamiento. En redes sensibles se emplean métodos como duplicación de datos en la red, etc. En pequeñas redes y ordenadores personales la medida imprescindible a adoptar con las backups.

Virus y malware .

La palabra malware proviene de la contracción de las palabras malicious y software. Así, el malware es cualquier programa o mensaje que pueda resultar perjudicial para un ordenador, tanto por causar pérdida de datos como por pérdida de productividad.

Antivirus y cortafuegos.

Puede que tras lo expuesto en el apartado anterior algunos piensen que la situación no es tan grave y que si se tiene un buen antivirus se está a salvo. Pues bien, vamos a demostrarlo con un ejercicio práctico. Consiste en llevar a cabo una serie de acciones que serían necesarias en el caso de existir alguna infección grave y que podría solucionar el problema. Aún así, algunas infecciones son tan maliciosas, que habría que recurrir a métodos más exhaustivos o herramientas específicas pero con esto tendremos bastante para cubrir nuestros objetivos. Será necesario instalar algunos programas (todos ellos gratuitos) y llevar a cabo una serie de pasos ordenados.

El documento en el que se explican dichos pasos se puede encontrar en la web indicada por el profesor y se deberán enviar el correo del profesor capturas de pantalla con algunos de los resultados tras los análisis (borrando previamente con un programa de dibujo como el Paint cualquier dato sensible o personal y guardando la imagen en formato jpg para que ocupe el mínimo espacio).

Un antivirus es un programa que detecta, bloquea y elimina malware. Aunque se sigue empleando la palabra antivirus, estos programas han evolucionado y son capaces de detectar y eliminar, no solo virus, sino también otros tipos de códigos maliciosos como gusanos, troyanos, espías, etc.

Para ello, el antivirus compara el código de cada archivo con una base de datos en la que dispone de datos de los códigos de los virus conocidos. Es lo que se conoce como “firmas o definiciones de virus” y es imprescindible actualizarla periódicamente (idealmente cada vez que accedamos a internet). Ejemplos: Karpesky, McAfee, Norton, Panda, Nod32, Antivir, Spyware Doctor, etc.

La mayoría de los sitios web oficiales de las empresas dedicadas a comercializar antivirus disponen de la opción de chequeo on-line gratuito, algunas incluso permiten eliminarlo (comentar cuales).

Un cortafuegos o firewall es un programa o dispositivo hardware que se utiliza para controlar las comunicaciones e impedir accesos no autorizados a un ordenador o a una red. Para ello, filtra los datos de la conexión, dejando pasar sólo los que están autorizados.

Mientras se trabaja en red, se produce una continua entrada y salida de datos por lo que los intrusos pueden utilizar estos datos para colarse en el ordenador.

Algunos sistemas operativos como Windows incluyen su propio cortafuegos aunque es posible instalar alguno específico.

Copias de seguridad.

Las copias de seguridad o backups son copias de todos los datos que nos permitirán recuperar la información original en caso de ser necesario. Para realizarlas se utilizan dispositivos externos de almacenamiento: DVD, disco duro externo, cinta, etc…

Lo más sencillo es llevar a cabo una planificación periódica de copias de seguridad. Cuanto más reciente sea la copia, menor será la pérdida de datos. Se aconseja:

Copia semanal de los archivos nuevos y con los que se ha trabajado recientemente.

Copia mensual o trimestral de toda la información del equipo.

El usuario es quien determina los elementos a copiar. Se realizan solamente de los datos no de los programas. De modo general, suelen incluir:

Carpetas y archivos del usuario.

Favoritos.

Correo electrónico.

Otra información relevante: certificados digitales, agenda de direcciones, etc.

Para realizar estas copias se pueden utilizar herramientas específicas que proporciona el mismo S.O. (ver Centro de copias de seguridad y restauración), programas específicos o incluso copiar la información deseada en el soporte de almacenamiento. El uso de herramientas facilita la tarea automatizando el proceso. El inconveniente es que para restaurar la información necesitaríamos disponer de dicha herramienta mientras que utilizando una copia directa sería accesible desde cualquier equipo.

Seguridad en Internet.

El email es una de las mayores fuentes de virus aunque se debe en la mayoría de los casos a imprudencias o malas prácticas del usuario que podrían evitarse siguiendo unos sencillos consejos: no se deben ejecutar ficheros, abrir presentaciones, ver vídeos, abrir fotos, etc. Si no se conoce al remitente. Cuidado que sin abrir ningún archivo adjunto podrían infectarnos si, como la mayoría de los usuarios, tenemos activada la vista previa de los mensajes o la descarga automática de las imágenes que contenga. Los buenos antivirus, realizan análisis en tiempo real y analizan el correo entrante y saliente.

Algunos ejemplos de emails peligrosos son: mensajes simulando proceder de entidades bancarias (técnicas de phising); email que contienen cadenas solidarias de ayuda o denuncia y que acumulan miles de direcciones con ánimo de lucro; mensajes con archivos como fondos de pantallas, imágenes, programas, etc. de usuarios desconocidos; premios, bonos descuento, viajes regalados, etc.

Las cookies (galletas) son sencillos ficheros de texto que se graban en el ordenador al navegar por la red. Recopilan datos de acceso del usuario como su nombre, contraseña, dirección, etc., y quedan guardados para que éste no tenga que volver a introducirlos al navegar y que así, las páginas se carguen más rápido. No pueden considerarse maliciosos pero no conviene almacenarlos. Consejo: configurar navegador para que las elimine cada vez que lo cerremos y ejecutar periódicamente un limpiador.

La criptografía se utiliza para proteger la información enviada a través de internet. Algunas de las ocasiones en que se emplea son:

Cuando se navega por páginas seguras tipo https://…

Al utilizar certificados digitales.

Si se encripta el correo electrónico.

Cuando los usuarios se identifican con firmas electrónicas.

En las redes WIFI la información se transmite utilizando ondas de radio por lo que hay que tomar medidas de seguridad adecuadas:

Se debe cambiar la contraseña por defecto de acceso a la administración del router.

Usar encriptación WEP/WPA. La clave se codifica utilizando 64 bits, 128 bits, etc.

Para los usuarios más avanzados existen medidas más restrictivas como activar el filtrado de direcciones MAC, desactivar el DHCP, etc.

Protección de la intimidad.

¿QUEDAN IMPUNES LOS DELINCUENTES INFORMÁTICOS? Aunque la dirección IP con la que se accede a la red sea dinámica y cambie cada vez que se accede a internet, el proveedor conoce y mantiene un fichero de quién y a dónde se conecta cada equipo por lo que a partir de una dirección IP es posible identificar al usuario y comunicarlo a la autoridad competente ante un requerimiento judicial.

Los datos personales forman parte de la intimidad de las personas. La mayoría de loa países poseen sus propias normativas pero es necesario un marco legal internacional dedo el carácter mundial de internet.

La ingeniería social y la seguridad informática.

Aplicado a la informática, el significado del término ingeniería social hace referencia a todas aquellas conductas que permiten obtener información confidencial de otras personas manipulándolas para que no se den cuenta de que están revelándola.

Por razones de seguridad, nunca mejor dicho, evitaré comentar las estrategias existentes aunque sí comentaré las que permiten prevenir o evitar los ataques.

El principio en el que se sustenta la Ingeniería Social es aquel que afirma que en cualquier sistema los usuarios y el personal son el eslabón débil de la cadena. En la práctica, un Ingeniero Social utiliza comúnmente el teléfono o internet para engañar a gente simulando, por ejemplo, ser un empleado de un banco o de una empresa, un compañero de trabajo, un técnico o un cliente y así obtener información de una persona o empresa.

Estrategias de la ingeniería social (sólo las más sencillas, excluyendo seguimientos, etc.):

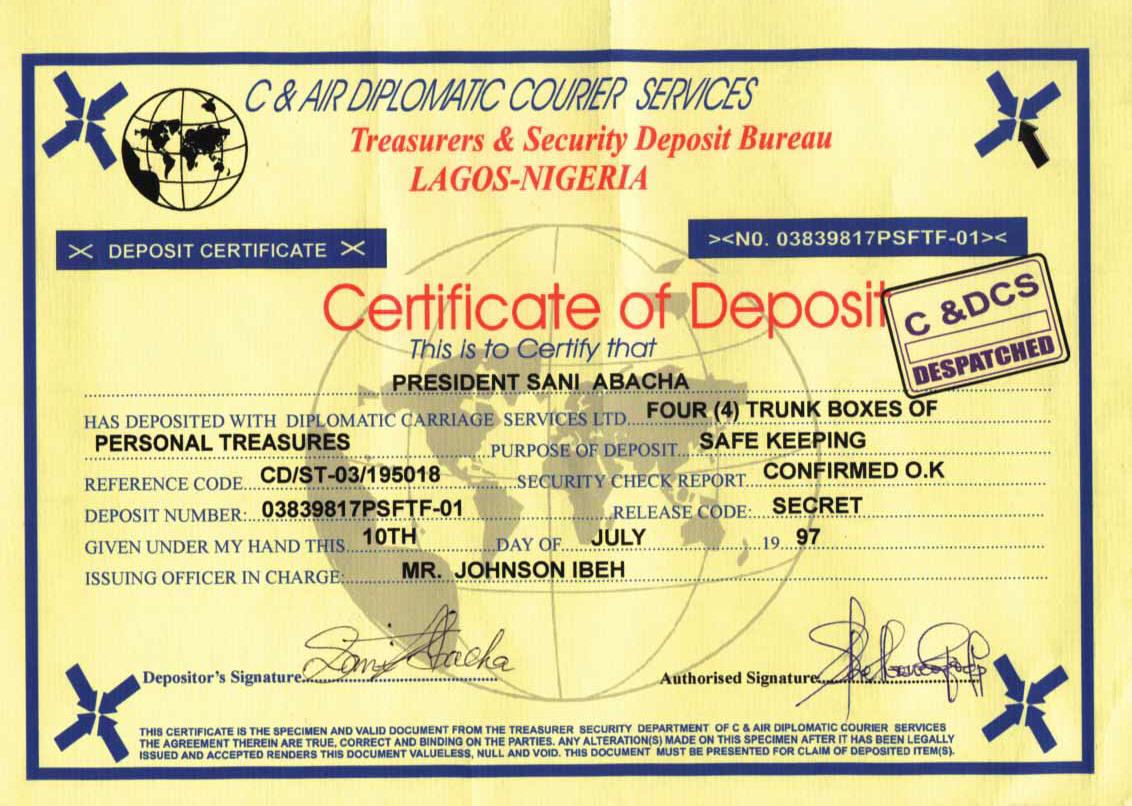

El Timo 419: Llamado también la Estafa Nigeriana, se lleva a cabo principalmente por correo electrónico no solicitado. Adquiere su nombre del número de artículo del código penal de Nigeria que viola, ya que buena parte de estas estafas provienen de ese país.

Si recibe algo de correo basura, con mucha seguridad ya debe haber recibido un e-mail en inglés donde la explica que cierto funcionario que tiene acceso a unos fondos acumulados pero que tiene problemas para efectuar él mismo la operación, porque se trata de fondos secretos y como tiene que sacarlo de Nigeria lo más rápido posible, entonces ofrece una compensación fuera de lo común.

Los defraudadores profesionales ofrecen transferir millones de dólares a su cuenta bancaria a cambio de un pequeño cargo. Si usted responde al ofrecimiento inicial, es posible que reciba documentos que parecen ser oficiales. Entonces, generalmente se le pide que provea los números de sus cuentas bancarias y una serie de información de carácter privado para hacer efectivo el traspaso.

Por increíble que parezca, en el año 2001 alrededor de 2.600 ciudadanos fueron víctimas de esta estafa, con una pérdida de más de $300.000 dólares.

Robo de empleados:

El tema de robo de empleados puede llenar volúmenes enteros. Más del 60% de los empleados entrevistados admitieron haber tomado información de algún tipo de sus empleadores. Muchas veces esta información se vende a la competencia. Otras veces, lo que roban los empleados es tiempo o recursos; en algunos casos, un empleado descontento puede causar mucho daño.

Phishing:

Un ataque muy simple pero efectivo es engañar al usuario llevándolo a pensar que un administrador del sistema le está pidiendo una contraseña para propósitos legítimos. Quienes navegan en internet frecuentemente reciben mensajes que solicitan contraseñas o información de su tarjeta de crédito con el motivo de crear una cuenta, reactivar una configuración u otra operación aparentemente inofensiva. A este tipo de ataques se lo llama phishing. Los usuarios de estos sistemas deberían ser advertidos temprana y frecuentemente para que no divulguen contraseñas u otra información sensible a personas que dicen ser administradores.

Spoofing:

Técnicas de suplantación de identidad en la red generalmente con usos maliciosos. Por ejemplo, a fuerza de haber sufrido virus gracias a correos engañosos, bloqueos de casillas a causa del spam y otras delicias, muchos usuarios sólo chequean el correo electrónico proveniente de remitentes conocidos y “seguros”. Esta (última) opción también se ve amenazada gracias al spoofing, técnica que puede engañar a cualquier usuario enviando e-mails de todo tipo (propaganda, agitación política, etc.) bajo la máscara de una dirección ”segura” de un remitente conocido.

En este caso, alguien se apropia del nombre y la contraseña de una dirección de correo y la utiliza para enviar correo masivo preferentemente a las personas que no dudarían en abrir una mensaje proveniente de esa dirección (dato fácilmente extraíble de la lista de correo).

Estrategias para prevenir o evitar los ataques:

Comprobar la autenticidad de las personas que soliciten información.

Analizar convenientemente el correo antes de abrirlo.

No responder a solicitudes de información personal a través de email (las empresas fiables nunca solicitan contraseñas, números de tarjetas, etc. por este medio).

Nunca ejecutar un programa de procedencia desconocida.

Nunca se debe tirar documentación sensible sin destruirla previamente.

Consejos para la elección de contraseñas:

Deben ser fáciles de recordar para nosotros pero difícil de adivinar a otras personas.

Debe ser larga, mínimo 8 caracteres aunque lo ideal es que tenga 14 o más.

Deben ser alfanuméricas e incluso que combine minúsculas o mayúsculas y utilizando caracteres diversos.

Evitar utilizar secuencias de números o letras ni caracteres repetidos. Tampoco conviene emplear nombres o datos relacionados con nuestra persona.

Protección de la información.

Ya hemos comentado lo que significa el término encriptación.

La forma de proteger la información transmitida a través de internet, es utilizar métodos de cifrado . El método más sencillo es que emisor y receptor tengan conocimiento de una clave para poder cifrar/descifrar el mensaje. Pero si una de las partes revela o pierde la clave, compromete a ambos y además, no puede emplearse cuando la operación se realiza entre personas o empresas que no han tenido una relación previa.

Para solucionar este problema se emplea un sistema de cifrado con dos claves: una pública y una privada . La primera puede enviarse a cualquier persona (incluso hay servidores en los que estas claves están disponibles) pero la segunda sólo la conoce su dueño y nunca debe ser revelada. Ambas claves están coordinadas.

Las claves se obtienen mediante operaciones matemáticas sencillas de realizar en un sentido pero complejas en el contrario (descomposición factorial del producto de dos números muy altos; comentar la importancia de ordenadores cuánticos, etc.)