Seguridad informática

Sistema seguro

Libre de...

Objetivos

Proteger

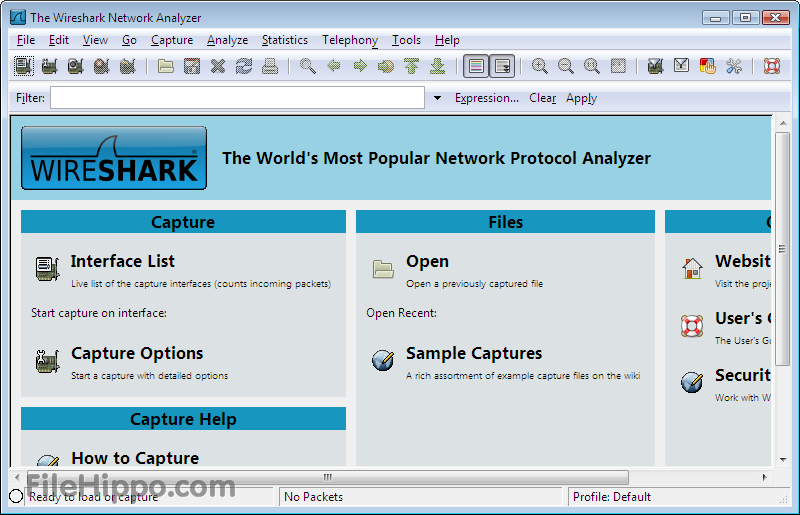

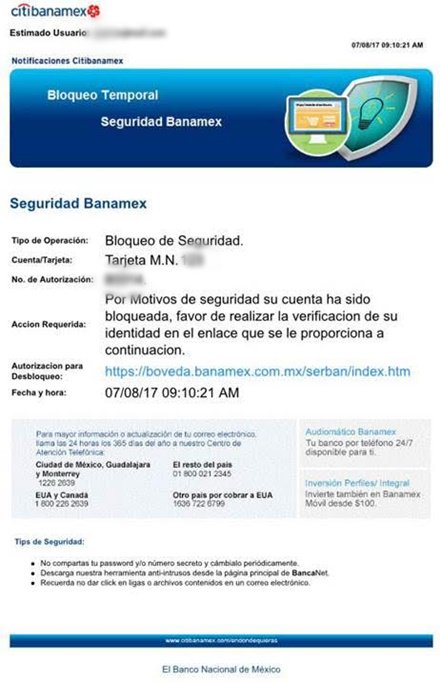

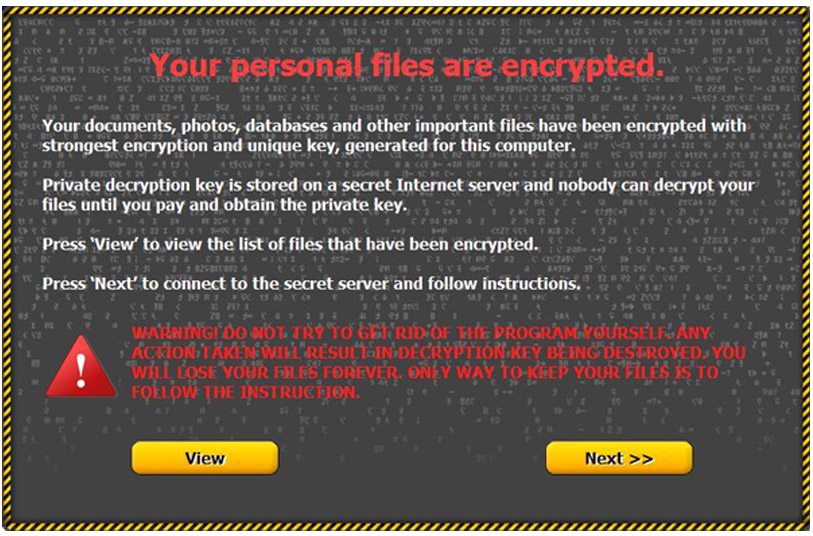

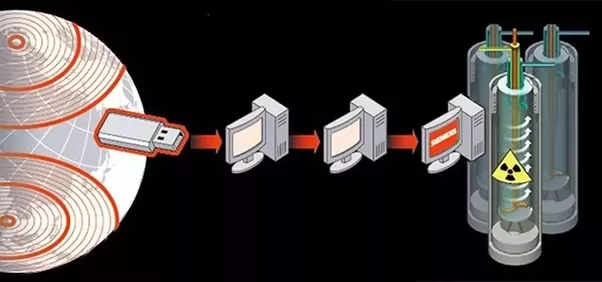

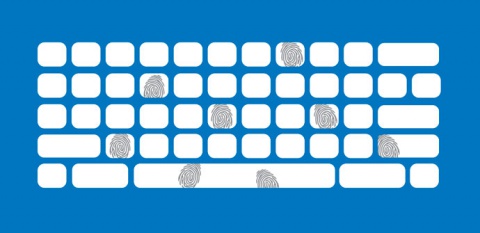

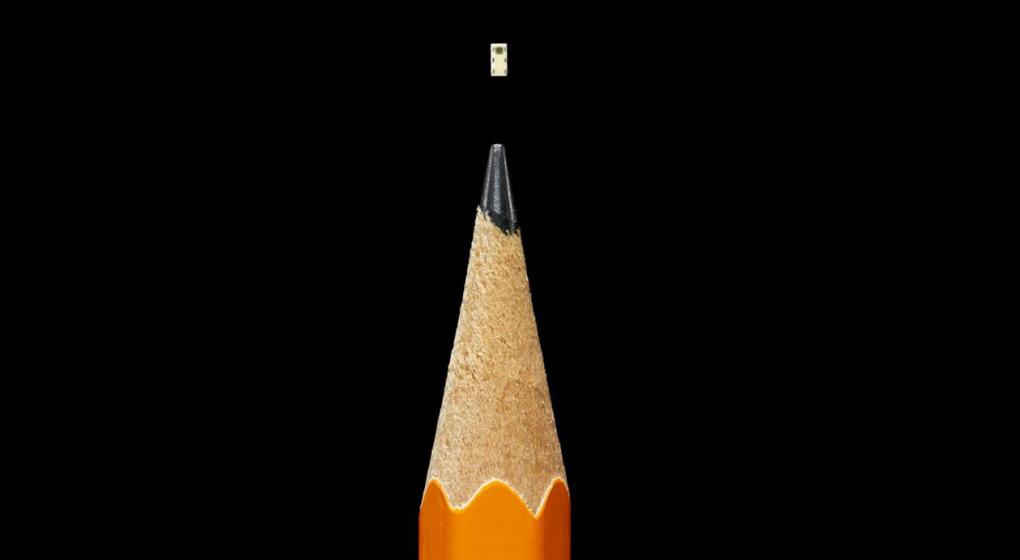

Amenazas

Pasivos

Activos